Proteja los dispositivos de su organización mediante la aplicación E-Visor Teams y las tecnologías de protección de Microsoft EndPoint.

¡Hola de nuevo a todos!

Hoy estoy súper emocionado de compartir con ustedes algunas mejoras significativas que aparecerán en la próxima versión GA de nuestra aplicación E-Visor Teams:

Una visión integral de la salud de los dispositivos de los usuarios desde el punto de vista de la ciberseguridad, sin que esos usuarios necesiten ser expertos o administradores de IT para poder ver la seguridad de los dispositivos que utilizan. Esta actualización de nuestra aplicación forma parte de la promesa que tenemos con todos nuestros clientes actuales que están adoptando esta nueva realidad de trabajo híbrido, que trata con personas que trabajan desde cualquier lugar y desde dispositivos más allá de los corporativos para acceder a la información corporativa, SaaS y otros recursos.

Panorama general - La simplicidad es la clave para obtener resultados rápidos

Antes de entrar en la discusión de nuestra solución, permítanme mencionar un aspecto fundamental que buscamos resolver de manera práctica: el constante dilema con el que luchan algunos “Ciber Expertos”: El dilema de la ciberseguridad no ayuda a nuestros Zero Trust Efforts – La simplicidad es la clave

Es curioso ver cómo mucha gente no técnica, e incluso algunos técnicos, se enfrentan a una ENORME montaña que escalar cuando se habla de CyberSecurity, Zero Trust, Defense in Depth, y la interminable lista de acrónimos utilizados (SSO, SAML, EDR, AV, AS, MDM, MAM, Reverse Proxy, CASB, SIEM etc. etc.).

Las organizaciones están proporcionando todo tipo de tecnologías para proteger a los clientes; sin embargo, eso no garantiza el éxito de sus campañas de concienciación, pero ¿por qué?

Los usuarios pueden verse fácilmente sobrecargados de información: No esperes que la gente sepa las cosas al mismo nivel que tú y, no me malinterpretes, todos estamos aprendiendo sobre nuevos riesgos y técnicas utilizadas por los atacantes continuamente.

La cuestión es cómo simplificar y proporcionar un mensaje clave para que las personas no técnicas puedan obtener exactamente lo que necesitan saber y lo que necesitan ver. Es de esperar que esta información esté disponible en un solo clic de una manera resumida que pueda impulsar la auto-resolución y menos (o más cortas) llamadas a su servicio de asistencia y niveles de apoyo adicionales en su organización.

llamadas a su servicio de asistencia y niveles de apoyo adicionales en su organización.

Cuando hablamos con la gente sobre la confianza cero en Synergy, queremos que sea SIMPLE para todos (sí, incluso para los expertos en IT/Cyber experts):

¡Simplicidad para el usuario final!

Debería saber con una rápida revisión, sin necesidad de formación ni diccionario técnico, si mis dispositivos están en riesgo o no. Es tan sencillo como eso; toda esa información debería estar en una ubicación centralizada para obtener orientación sobre cosas que puedan impulsar el automantenimiento.

- No hay necesidad de múltiples enlaces, aplicaciones o tecnologías. Los usuarios necesitan simplicidad, sólo un tablero de mando y algo de información para tomar las acciones correspondientes

¡Simplicidad de administración PERO completa!

El soporte de IT no debería tener que abrir múltiples consolas de gestión para revisar los registros y las alertas, el estado de los dispositivos de los usuarios finales, etc. También se les debe proporcionar el “lugar de acceso” rápido para que puedan asistir eficazmente a los usuarios y ahorrar tiempo y recursos.

- Permítanme ser directo en esto: la mayoría de las consolas de gestión de IT son excelentes para objetivos amplios, como la creación de reglas que revelan conocimientos de alto nivel. Por lo general, carecen de los diagnósticos necesarios y de la inspección cibernética con conocimientos sobre múltiples tecnologías, ya que trabajan en silos. Incluso los informes de las soluciones del mismo proveedor avanzan muy lentamente hacia una visión centralizada. Además, es posible que no todas las organizaciones y equipos dispongan de estas capacidades de análisis, por lo que:

Veamos cómo la aplicación E-Visor Teams puede ayudar a toda la organización a afrontar estos retos.

Mis dispositivos – E-Visor Teams App

Vamos a repasar las diferentes ventajas que ofrece nuestra aplicación en esta sección actualizada de “Mis dispositivos”. Independientemente de la función que desempeñes en tu organización, seguro que esto te ayudará:

- Comprender, y ser capaz de identificar, los conocimientos prácticos que pueden optimizar la postura de seguridad de sus dispositivos

- Todo ello con un enfoque multicapa/tecnológico

- Vea qué tipo de beneficios le ofrece

Un panel simplificado para ver el estado de la ciberseguridad de los dispositivos en los equipos:

Resumen

Sistemas operativos

Conozca el estado de compatibilidad y más para sus dispositivos W10 y más allá

- Protección de dispositivos 101 Si su dispositivo no está parcheado, es vulnerable. Independientemente de la cantidad de aplicaciones que tenga sobre el sistema operativo, hay un límite en la protección que se puede ofrecer y probablemente una lista importante de capacidades que no se pueden aprovechar al máximo.

Identidades / Estado del dispositivo corporativo o personal

Poder identificar si sus dispositivos forman parte de su red corporativa (lo que se denomina “managed”) es fundamental, por lo que el nivel de impacto y la automatización para remediar un posible impacto en su dispositivo deben ser rápidamente accesibles

Estado de Compliance de la empresa

Dependiendo de la configuración de su organización y de las mejores prácticas de la industria, también es posible ser “Compliant” *

* Tenga en cuenta que “compliant” refleja aquí si la configuración técnica del dispositivo está alineada con las políticas de cumplimiento técnico establecidas por su organización

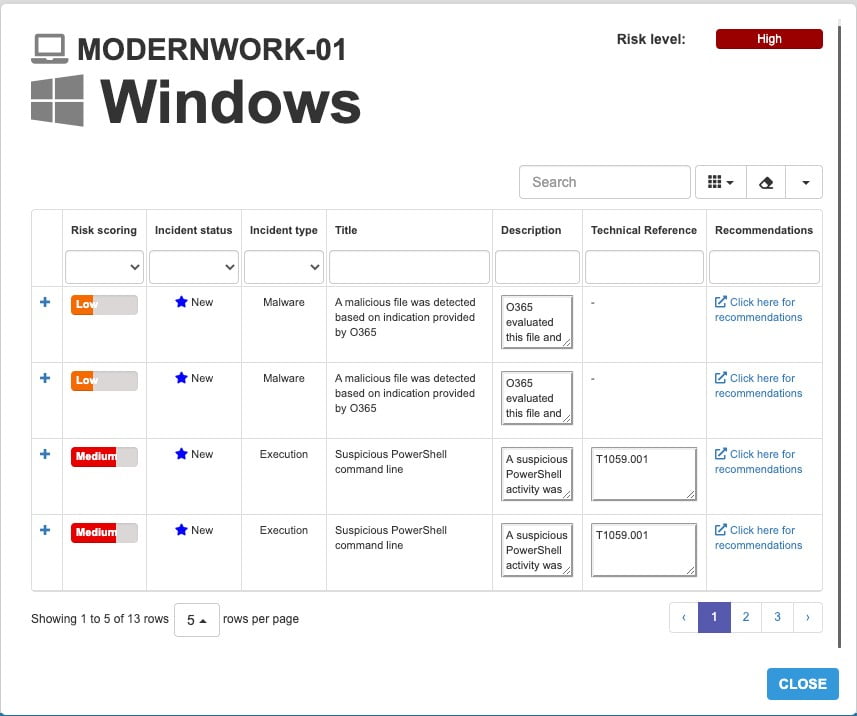

Estado de la protección avanzada contra amenazas

Los ataques sofisticados van en aumento y, para combatirlos, existen nuevas tecnologías para revisar las actividades sospechosas que se producen en los dispositivos, aunque no sean “vistas” por el ojo humano en un primer momento. Si tiene, por ejemplo, Microsoft Defender for EndPoint (MDE), puede mitigar esos ataques y hacer que el departamento de IT sea consciente de esos riesgos. Nosotros, por supuesto, también ayudamos a proporcionar información relacionada con la actividad en sus dispositivos.

Detalles

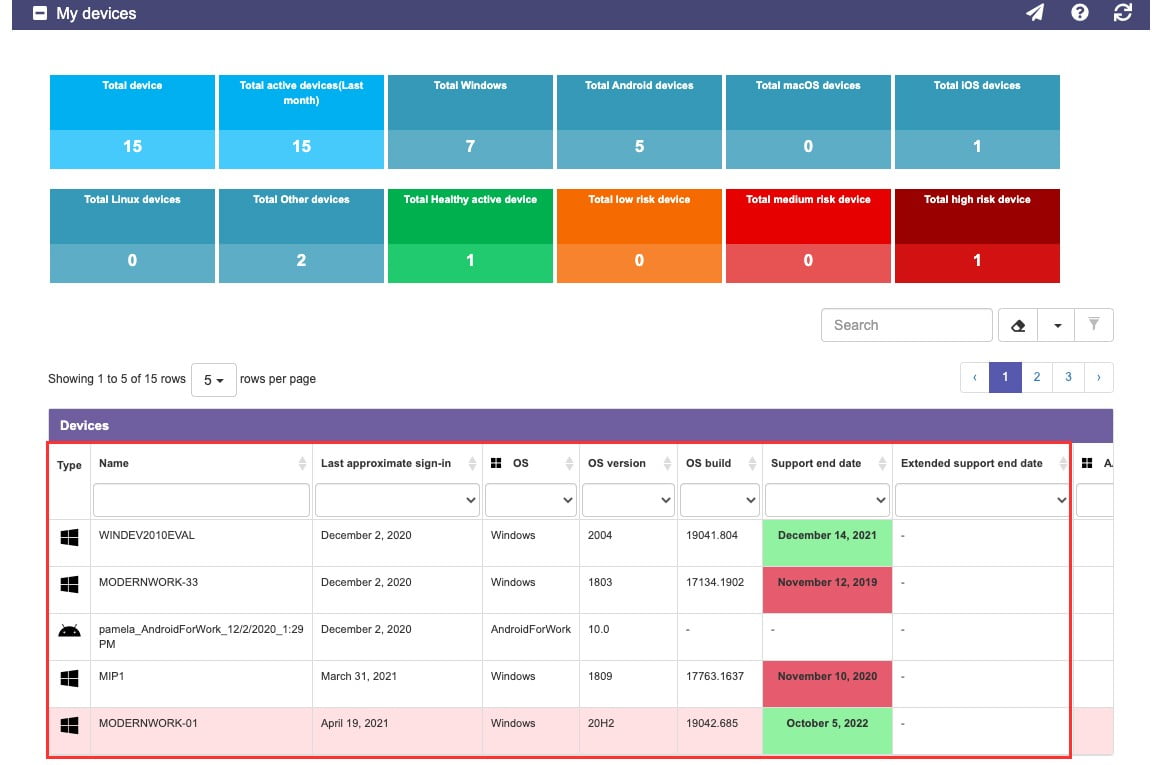

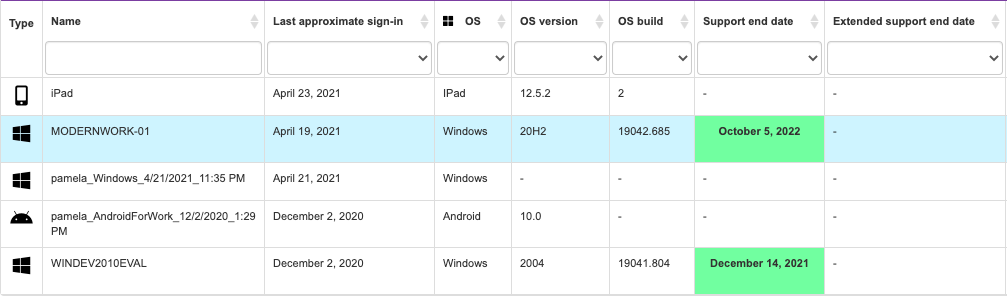

La siguiente imagen muestra la nueva sección “Mis dispositivos”. Nótese que puede filtrar utilizando las casillas de la parte superior para limitar los dispositivos por plataforma, estado de salud, etc.

Información sobre el sistema operativo

Conozca la información general sobre los dispositivos que se han utilizado con su cuenta de usuario para acceder a los recursos corporativos:

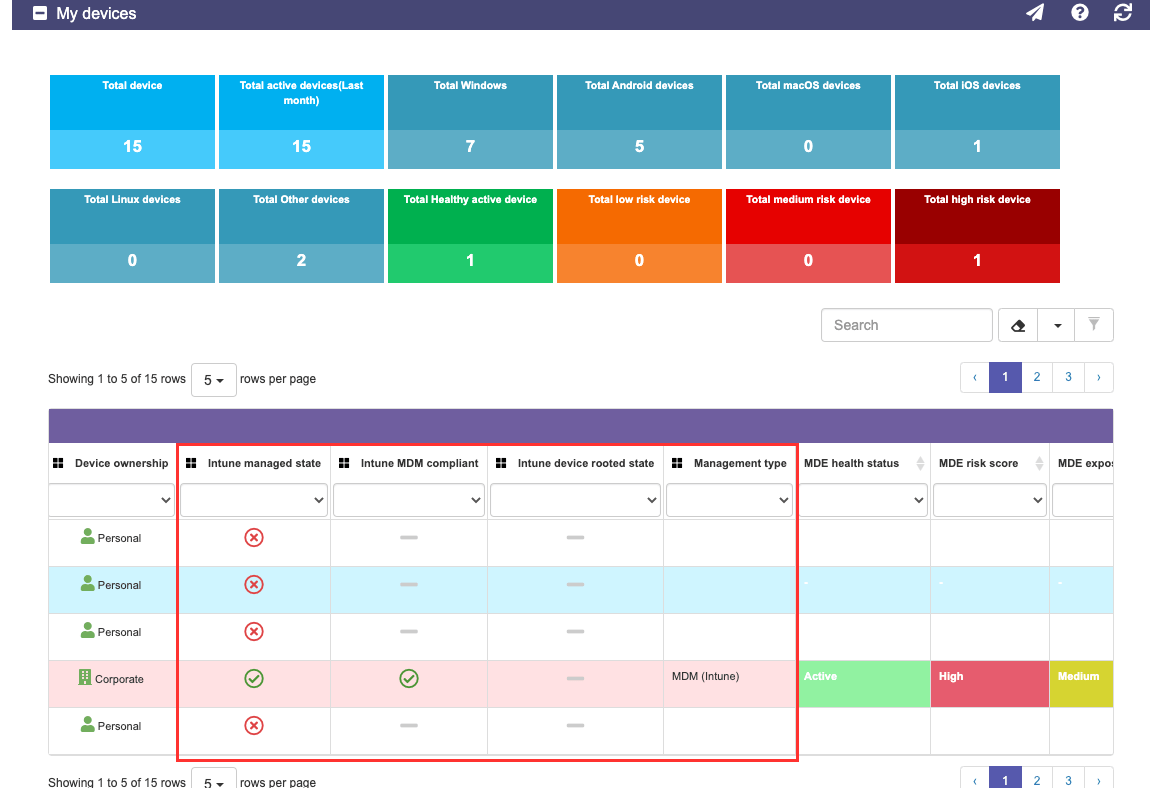

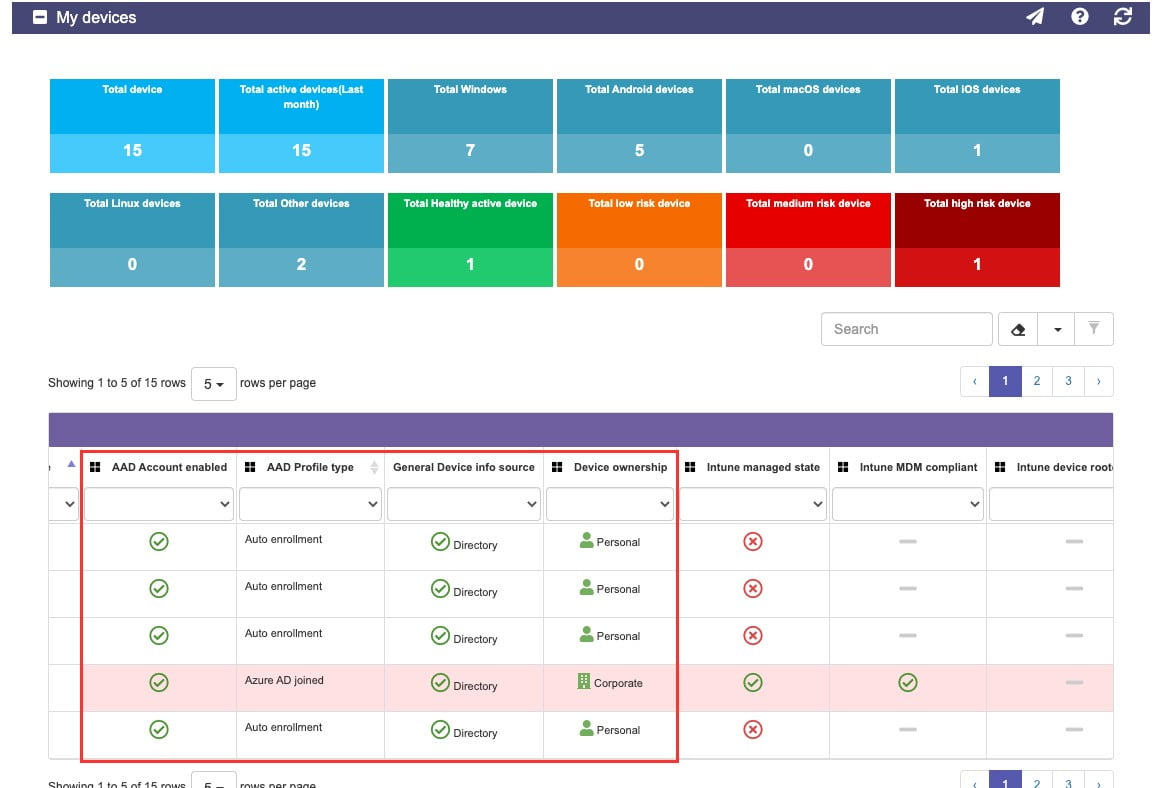

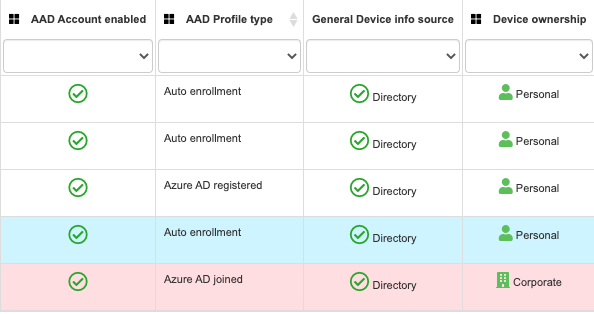

Dispositivo Corporativo vs Configuración dispositivo personal

Dependiendo de la configuración del dispositivo, vea si sus dispositivos han sido configurados como dispositivos gestionados por la empresa o personales. Esta validación tiene implicaciones drásticas sobre el tipo de recursos corporativos a los que tiene acceso y si la experiencia del usuario puede simplificarse con menos peticiones de autenticación al acceder a las aplicaciones:

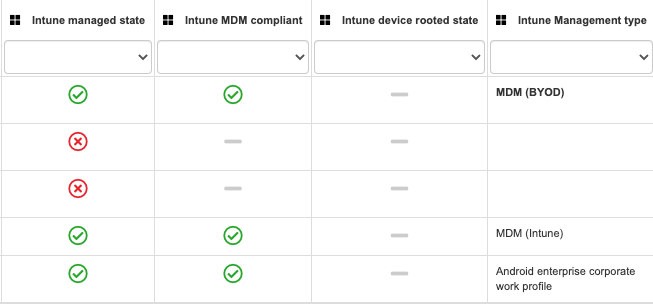

Estado de Compliance de la empresa

Las organizaciones pueden definir una línea de base de configuración de seguridad y definir cuándo se puede utilizar un dispositivo para acceder a los recursos corporativos. Los términos utilizados en esta evaluación son “Compliance” o ” Compliant device”. Los criterios establecidos por su organización a nivel de configuración técnica definirán si el dispositivo es conforme o no.

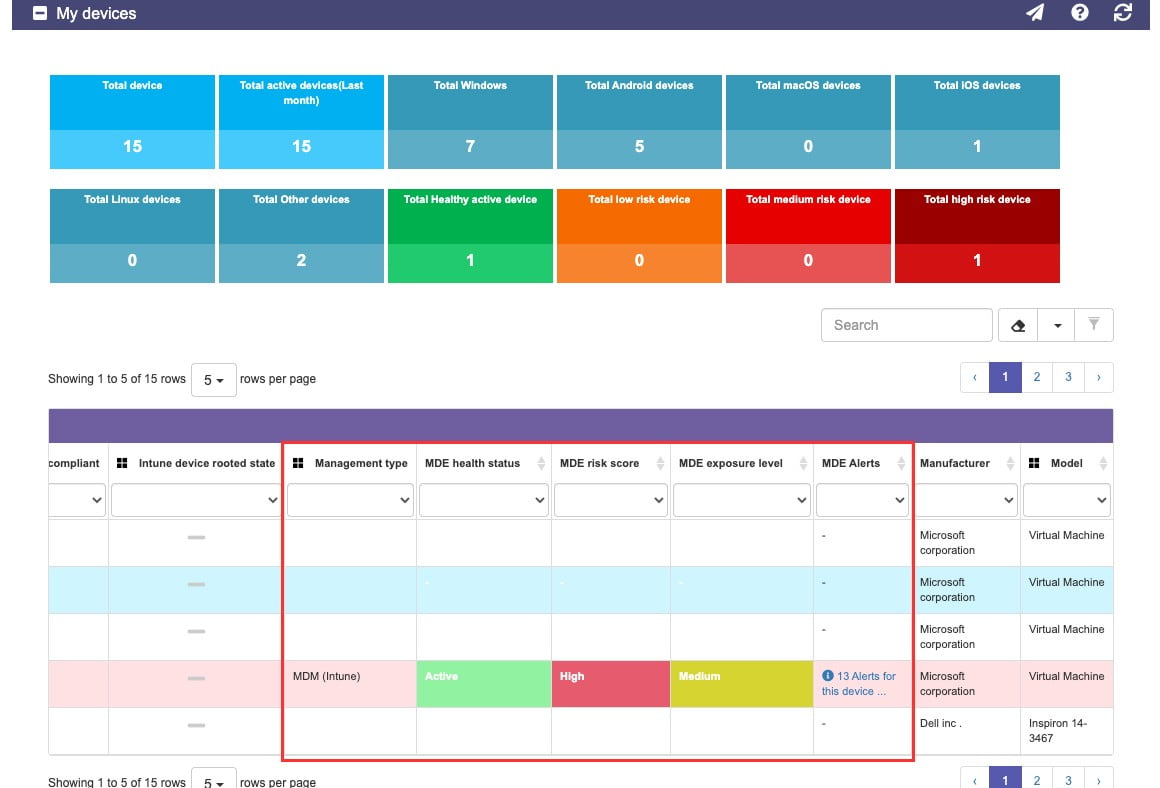

Estado de protección avanzada de la empresa

Más allá de definir lo que es “bueno” o “aceptable”, las organizaciones tienen que estar preparadas para asumir que han sido atacadas y deben tener los recursos correctos para proteger, detectar y responder eficazmente a los ciberataques. Para ello, nos complace compartir esta nueva integración de la aplicación E-Visor Teams con Microsoft Defender for EndPoint (MDE)

Lo bueno de poder ver esto en nuestra aplicación es que si te preocupa un dispositivo potencialmente afectado y has recibido instrucciones de mantenerlo sin conexión, puedes ver tu aplicación virtualmente desde cualquier cliente que soporte Microsoft Teams; incluso el cliente de Teams desde un navegador puede mostrar estas capacidades.

Resumen

En este blog, presentamos varias de las capacidades de E-Visor Teams App que proporcionan una visión de extremo a extremo de #ZeroTrust de los estados de los dispositivos a lo largo de diferentes cargas de trabajo:

- Microsoft ofrece un amplio conjunto de tecnologías para proteger sus dispositivos:

-

- Windows 10 updates

- AAD device management benefits

- Intune compliance policies

- MDE advanced threat protection

- Ofrezca tanto a sus usuarios como a su equipo cyber el apoyo y la información que necesitan, con una visión simplificada de toda esa actividad

Una vez más, considere E-Visor Teams app como su compañero de viaje. Independientemente de dónde se encuentre en la adopción de su estrategia de protección de dispositivos, ¡hagámoslo juntos!

Descargue la aplicación E-Visor Teams AQUÍ y siga los pasos para configurar la aplicación AQUÍ:

NOTA: Póngase en contacto con nosotros AQUÍ para ver cómo podemos facilitar E-Visor a un subconjunto de sus usuarios, aprovechando el programa Microsoft FastTrack Ready (LINK).

Antes de terminar por hoy, no se pierda nuestra próxima entrada del blog sobre la gestión simplificada de la identidad y el acceso a las aplicaciones utilizando el acceso de AAD Identity Governance con la aplicación E-Visor Teams