Acelere la percepción y la eficacia de la protección de la información en su organización mediante la aplicación E-Visor Teams - Information Protection Essentials

¡Hola desde la soleada Seattle! (…finalmente)

El posteo de hoy es sobre la ¡protección de la información! Es ciertamente un tema que es cercano y querido para mí y para Synergy Advisors, ya que he disfrutado de la mayor parte de mis más de 20 años de carrera trabajando con las 100 mejores empresas de todo el mundo en este tema crítico. Estamos muy contentos de anunciar el lanzamiento de nuestra nueva aplicación E-Visor Teams para la protección de la información. Nuestro principal objetivo con esta herramienta es #DemocratizarLosDatos a través de la respuesta a estas preguntas básicas, pero fundamentales:

- ¿Qué tipo de datos gestiono, creo y utilizo?

- ¿Desde dónde se accede a mis datos?

- ¿Puedo detectar quién está tratando de utilizar mis datos?

Con nuestra aplicación, las respuestas a las preguntas anteriores están detalladas y rápidamente disponibles para un actor clave: ¡El usuario final!

Los trabajadores de la información, los trabajadores de primera línea, cualquier persona que cree documentos puede ser decisiva para identificar el posible mal uso de los datos.

Sí, los usuarios que crean, copian, comparten y editan la propia información puede aumentar significativamente la protección de su información si proporciona visibilidad al uso de datos empresariales, pero ¿CÓMO puede proporcionar esto a sus usuarios? Fácilmente y directamente en Microsoft Teams, ¡donde ya invierten una buena cantidad de tiempo! Hemos hecho evolucionar nuestros análisis de “Protección de la información de la empresa” para ir más allá de una vista de toda la organización para los administradores, hasta llegar a cada persona que debería conocer los detalles del uso de la información que crean, clasifican y comparten.

UN POCO DE INFORMACIÓN DE TRASFONDO:

Antes de profundizar en esta nueva aplicación para el usuario final, veamos lo que hemos desarrollado en términos de análisis de protección de la información:

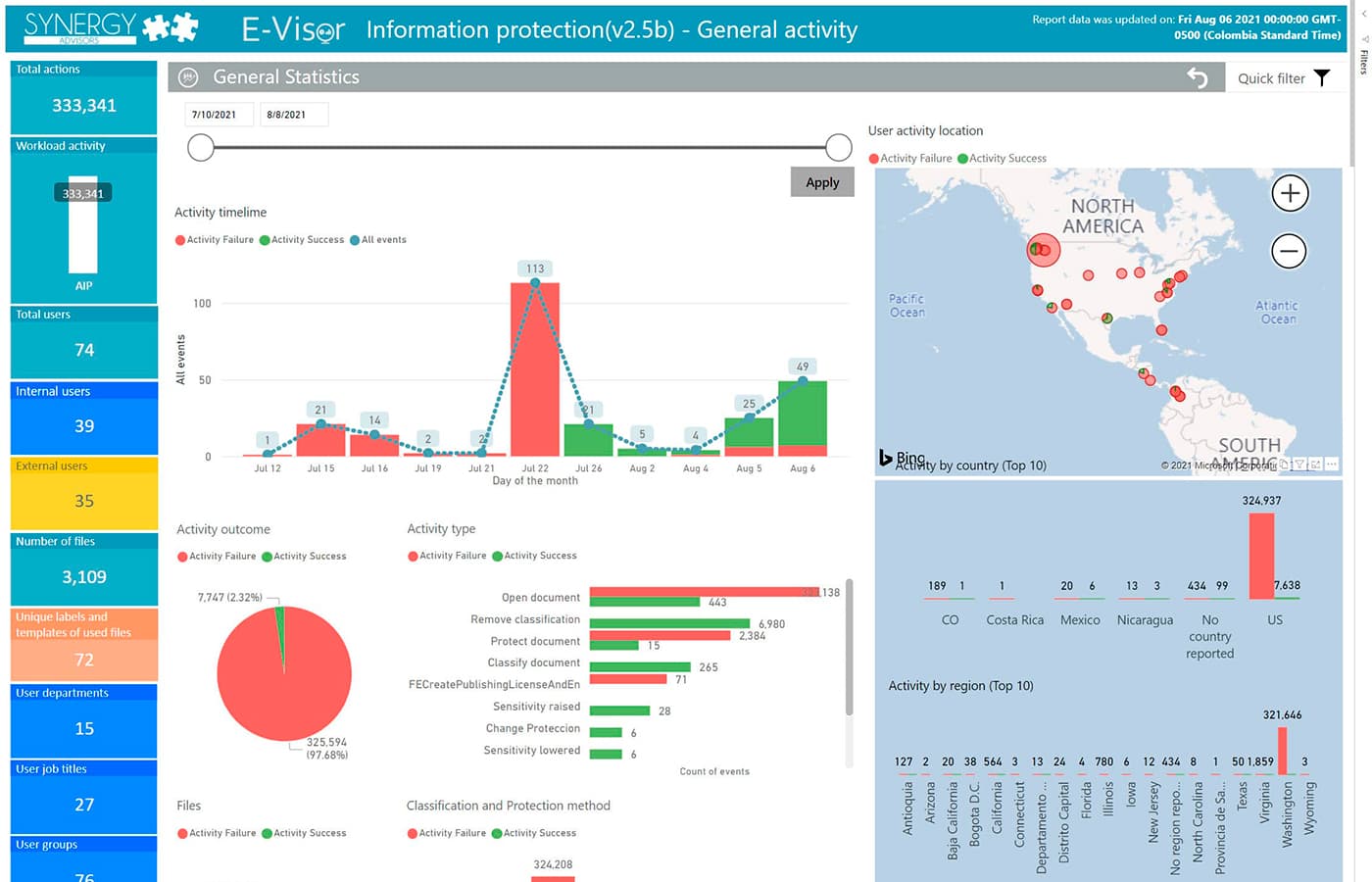

Empezamos a crear soluciones de informes y análisis hace casi 6 años con Azure RMS, Azure IP y ahora MIP para mostrar detalles sobre qué, quién, cuándo y dónde (geolocalización y dispositivo) han estado utilizando los usuarios o han intentado acceder a sus datos y correlacionamos esta información con el Azure Active Directory (AAD) de su organización. Esto va más allá de la mera elaboración de informes o registros para proporcionar una herramienta de análisis extremadamente potente que ofrece una gran visión del uso de la información, que puede filtrar por función, tipo de datos, departamento, ubicación y más. Anteriormente, esa información estaba disponible para Seguridad, Cumplimiento y SecOps. Ha sido una experiencia increíble, pero ahora, verás cómo elevar tu #InfoProtección al siguiente nivel y tus usuarios y organización estarán muy satisfechos a través de los insights que puedes proporcionar. ¡Compruébalo!

Presentamos E-Visor Teams App – Protección de información

Veamos cómo puede capacitar fácilmente a sus empleados para que vean los insights de los datos de principio a fin y den la alerta si ven que hay algo sospechoso:

Notificaciones de actividad

Desafío

Es posible que la organización no tenga un equipo dedicado a buscar actividades sospechosas y anómalas a lo largo de los datos en uso, en reposo y en movimiento, ¿cómo puedes seguir el ritmo?

¿Cuántas entradas de registro, posibles falsos positivos, configuración de políticas y alertas y activadores pueden igualar la eficacia del contexto que puede proporcionar un autor? Los autores pueden ver quién accede a su contenido y saben quién debe y quién no debe ver estos datos. Esta no es una tarea fácil para los departamentos de IT, Cyber, o SecOps quienes, con todo respeto, pueden no comprender todos los vehículos de colaboración e intercambio de datos en su organización. Aquí, el usuario final viene a aliviar esa pesada carga a diferentes áreas a lo largo de la organización.

Objetivo de la función

Responder a las preguntas más frecuentes de los usuarios sobre quién utiliza sus datos, cómo y desde dónde

Alcance de la función

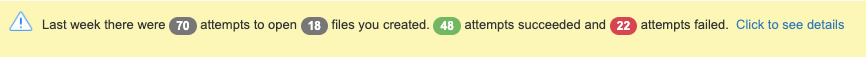

Proporcione un resumen que le indique fácilmente lo que vale la pena revisar:

- Actividad de archivo

- Abierto y creado

- Intentos de acceso

- Éxitos y fracasos

Details:

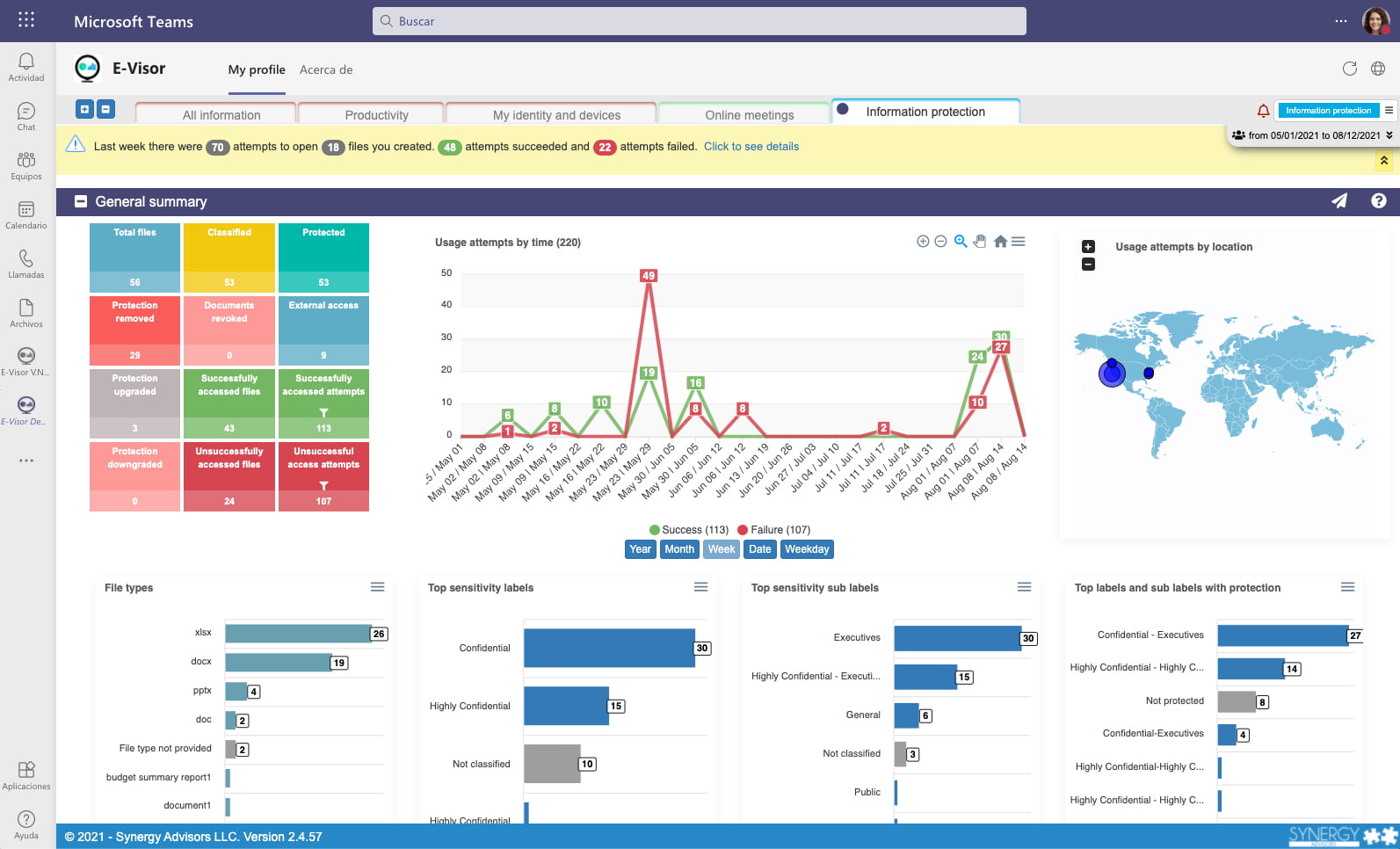

Atraiga eficazmente la atención del usuario final a través de la cinta amarilla, que presenta un resumen de la actividad. A partir de ahí, los usuarios pueden profundizar en acciones y casos específicos para saber más sobre el uso de los archivos casi en tiempo real.

Resumen general

Desafío

Aunque la simplicidad es fundamental, surgen múltiples preguntas sobre el destino de los datos. A diferencia del acceso a un sistema, que puede controlarse mediante un parámetro de sí/no, existen múltiples consideraciones, formatos, copias del archivo, repositorios y otros atributos a tener en cuenta para los datos. Por ello, utilizamos un enfoque analítico para responder a múltiples preguntas, sin abrumar al usuario con la información que le proporcionamos.

Objetivo de la funcionalidad

Responder a las preguntas más frecuentes de los usuarios sobre quién utiliza sus datos, cómo y desde dónde.

Alcance de la funcionalidad

Proporcionar información para identificar fácilmente el uso y los riesgos potenciales de los que es responsable el usuario de los datos empresariales:

- Totales

- Los contadores pueden proporcionar un resumen rápido sobre la actividad del usuario

- Cuándo

- Detalles sobre cuándo se produce el acceso en la perspectiva temporal

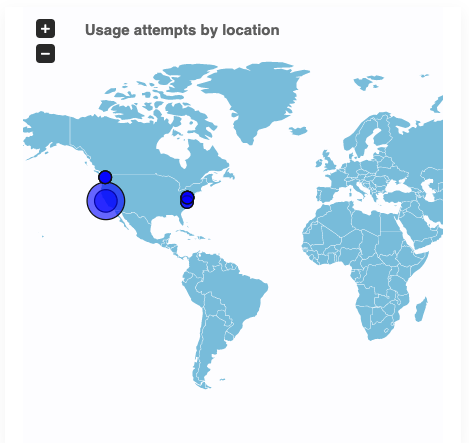

- Desde dónde

- Detalles de geolocalización details sobre cuándo se accedió a la información

- Además, el número de intentos de acceso a los archivos se representa en la intensidad/tamaño de los iconos en el mapa

- Detalles de archivos múltiples

- Qué tipo de formatos de archivo

- Qué tipo de etiquetas y sub-etiquetas (clasificación de contenidos) se han utilizado y cómo se ha utilizado el cifrado para proteger los datos.

- Actividad

- Funcionalidades clave:

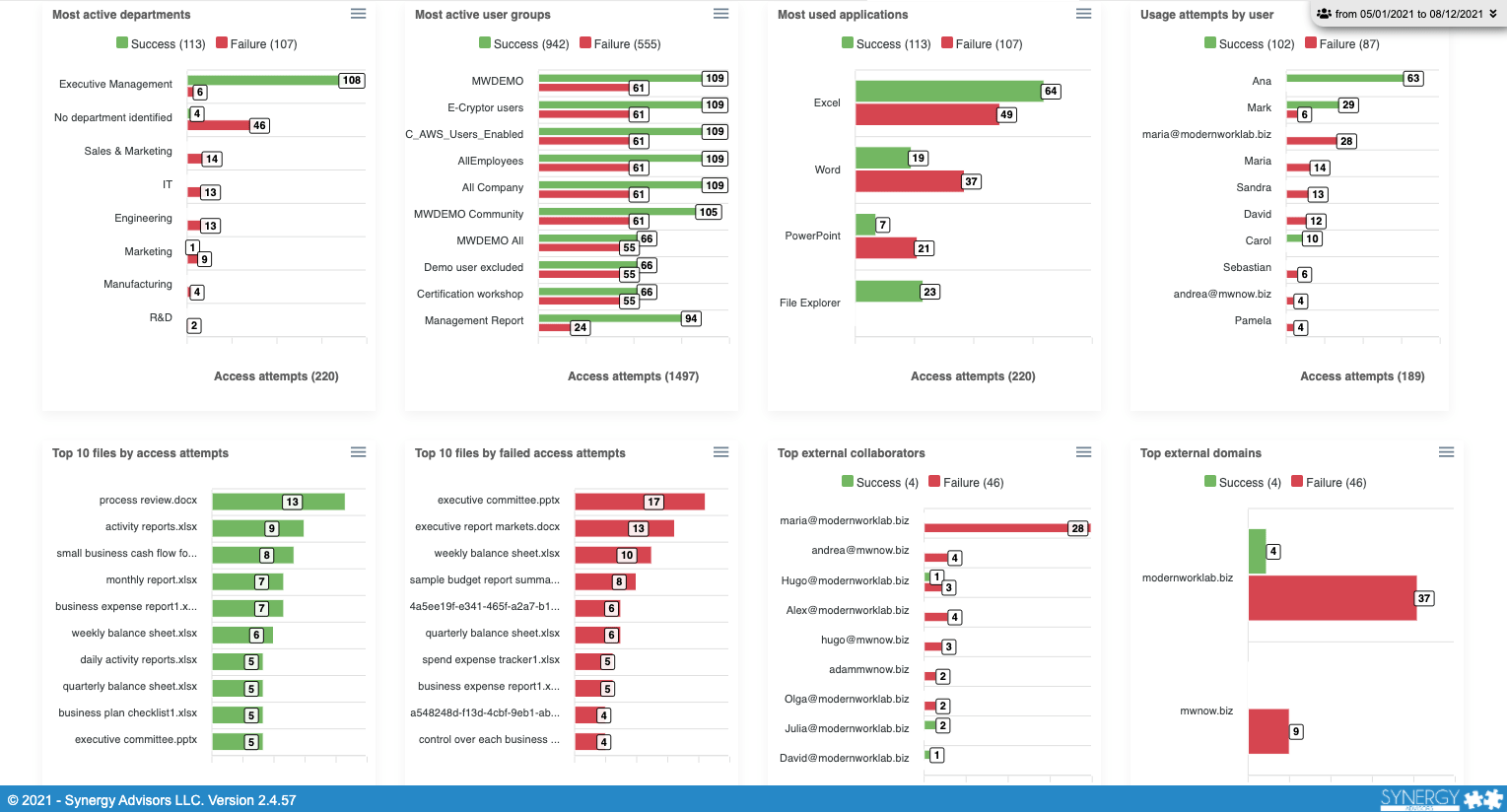

- No queremos solo informar sobre el uso de los usuarios dentro de su organización; queremos decirle de qué unidad de negocio, departamentos y más.

- Como se ha mencionado, proporcionamos, más allá del registro, una correlación de AAD que beneficia a los usuarios mientras se explora quién está utilizando su información

NOTA: Este tipo de capacidad de seguimiento del uso de los archivos sólo está disponible para los documentos protegidos por MIP (encriptados), ya que tienen un identificador interno único que hace posible el seguimiento, incluso si el usuario cambia el nombre del archivo.

- Insights adicionales

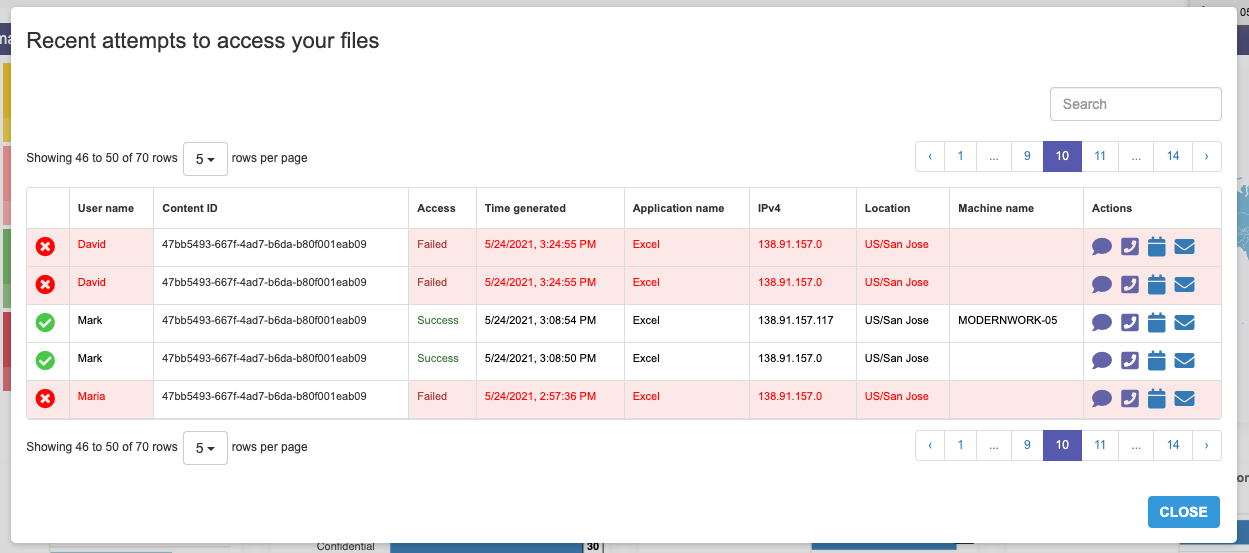

- Acceso al archivo principal y acceso fallido

- Top de colaboradores externos

- Top de dominios externos

- Funcionalidades clave:

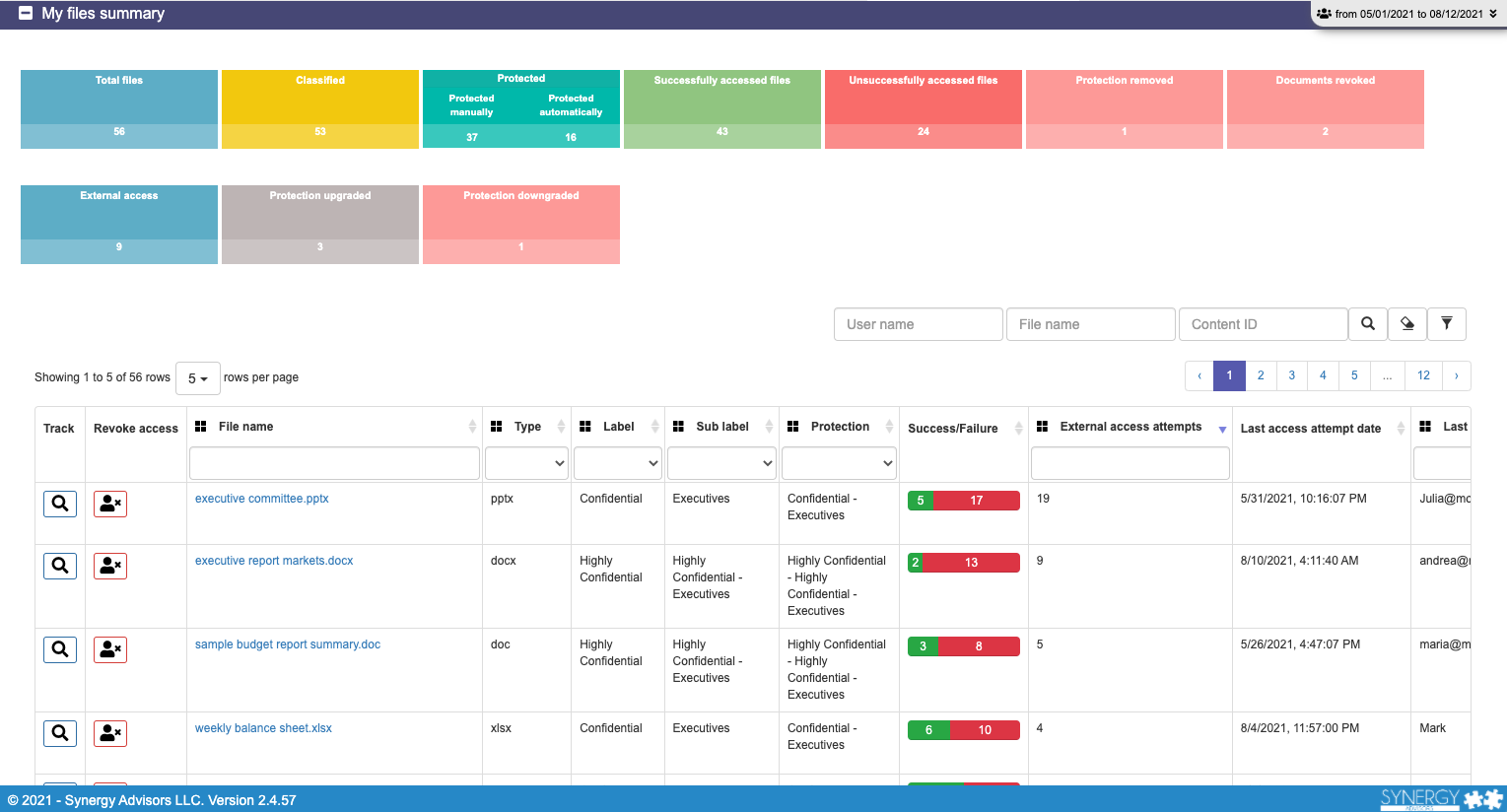

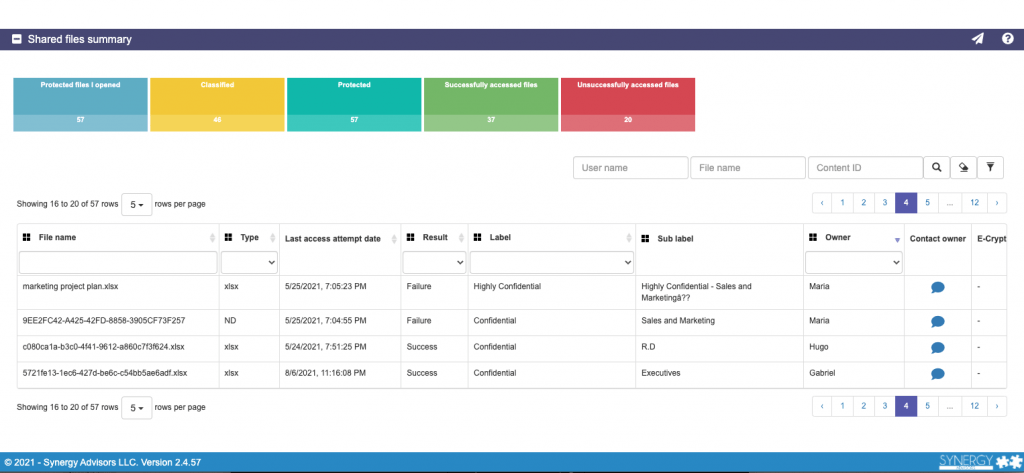

Mi resumen de archivos

Desafío

De acuerdo, has captado mi atención a través de las alertas y notificaciones, o quizás estoy compartiendo información muy sensible y quiero conocer la actividad en torno a los datos que he creado y compartido.

Objetivo de la funcionalidad

Proporcionar detalles de la actividad por archivo

Alcance de la funcionalidad

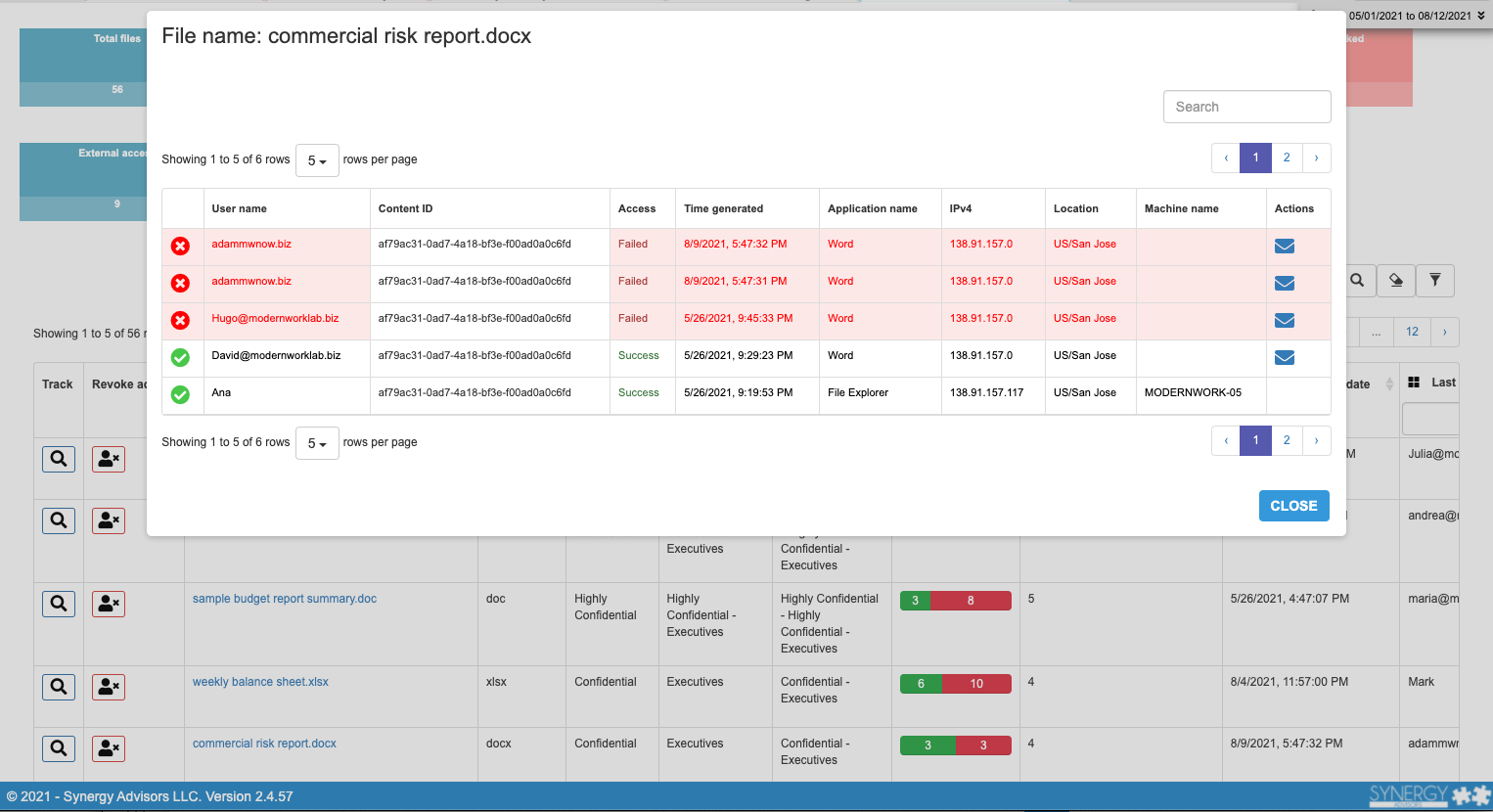

En esta sección de la aplicación, proporcionamos información específica para cada uno de los archivos que un usuario ha protegido con MIP

- Detalles

– Etiqueta del expediente y detalles de la clasificación

– Estado de protección (cifrado)

NOTA:- El seguimiento de extremo a extremo, incluso más allá de su red, está disponible para los archivos a los que los usuarios han aplicado una política MIP que incluye la función de protección. Esto validará la primera vez que cada usuario intente abrir un documento, y puede configurarse para registrar también cada intento posterior

- Los documentos sólo clasificados no pueden ser rastreados, ya que el agente MIP puede no estar instalado en el dispositivo utilizado para abrir el archivo

- Uso

Aquí, el usuario puede ver quién, y desde dónde, intentó acceder a la aplicación, con una confirmación de si se accedió a los datos con éxito o no, por supuesto - BONUS

Funcionalidad clave: Filtrado

Esto puede parecer obvio, pero puede filtrar los datos de la actividad actual utilizando las casillas de verificación de la parte superior de esta sección o, eventualmente, desde la tabla. Puede combinar varios parámetros para, por ejemplo, mostrar sólo la actividad de los documentos altamente confidenciales, o los archivos a los que han accedido X personas, o incluso sólo cuando los usuarios externos han intentado acceder a un archivo.

Funcionalidad clave: Revocación - Como las analíticas son lo suficientemente claras como para visibilizar la actividad sospechosa, permitimos a los usuarios no sólo ponerse en contacto con las personas que han accedido/intentado acceder al contenido a través de Microsoft Teams (empleados internos) o del correo electrónico (externos), sino que además, para actuar de forma inmediata, los usuarios pueden revocar el acceso al archivo, lo que cancelará el acceso al documento, incluso a los usuarios a los que se les concedieron los permisos en un principio. Una gran noticia poder “en caso de emergencia romper el cristal” para los accidentes en los que un usuario envía documentos sensibles a la persona equivocada o si la actividad de acceso a los datos parece sospechosa

- Tenga en cuenta que esto requiere E-Visor Teams App for Information Protection Standard

Resumen de archivos compartidos

Desafío

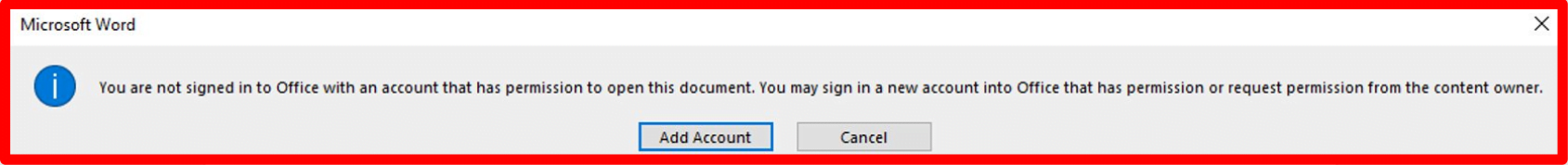

Además de poder ver qué tipo de documentos utilizan los demás, en algún momento, un usuario puede intentar acceder a archivos a los que no tiene permisos o no tiene los suficientes para realizar una acción. En estas situaciones, ¿qué podemos hacer?

Objetivo de la funcionalidad

Ofrezca a los usuarios opciones para colaborar a través de Teams y del correo electrónico con el propietario del documento, que puede cambiar la política de permisos.

Alcance de la funcionalidad

En esta sección de la aplicación, proporcionamos datos específicos para cada uno de los archivos a los que un usuario ha intentado acceder y si han sido clasificados/protegidos con MIP.

- Details File label and classification details

In case you need to call IT for help, this can dramatically accelerate identifying why you cannot perform a specific action. - Propietario Esta es la persona que aplicó la etiqueta al archivo y que puede hacer cambios en los permisos del archivo.

Para facilitar su uso, proporcionamos las acciones de los equipos para que pueda ponerse en contacto con esa persona y resolver las necesidades de acceso que tenga.

Esto puede parecer fácil de hacer para una pequeña empresa con muy pocos documentos, pero ¿y si te digo que a veces el MIP no revela quién es el propietario del archivo? ¿Cómo puede saber quién puede ayudarle a acceder a un documento sin verse obligado a ponerse en contacto con el departamento de IT? No se preocupe, nosotros te tenemos cubierto

BONUS

En caso de que quiera ir más allá solicitando el acceso a un archivo, o compartir un archivo con otra persona, podemos ayudarle con estos escenarios (¡y más!) a través de nuestra aplicación/portal E-Cryptor

Seguir este link para aprender más

Consideraciones generales/varias

Por último, no quiero dejar pasar otros detalles relevantes de la aplicación para su consideración:

Filtrado por rangos

En primer lugar, la gente quiere centrarse en lo que está viendo. No hay problema. Proporcionamos un rango para que los usuarios puedan especificar y establecer un marco temporal de datos en el que les gustaría centrarse y todos los informes se ajustarán automáticamente en consecuencia.

Geolocalización

Al igual que nuestro E-Visor para la protección de la información (Power BI) proporciona una gran visión basada en dónde se han utilizado los datos, nosotros proporcionamos esta capacidad al usuario final. Es una forma muy rápida de identificar el riesgo/exposición potencial de los datos debido a lugares poco frecuentes o raros que acceden o intentan acceder a sus datos.

Privacidad

Por supuesto, estos son sus datos y sus conocimientos; todo esto se ejecuta en su suscripción de Azure y su aplicación de usuario final de Teams. No hay datos (aparte de la activación de la suscripción/licencia) enviados a Synergy Advisors.

Licencias de protección de información de Microsoft

Estos informes son para clientes con EM+S, M365 E3, M365 Information Protection and Governance y M365 E5 (véase también los requisitos de Azure)

Consumo de Azure

Como se ha dicho anteriormente, te ayudamos a instalar nuestra solución (tanto la app para el usuario final desde el Teams Marketplace como los componentes del backend en tu Azure Tenant) junto con todas las piezas correspondientes (base de datos y otras)

Para facilitar su uso, podemos proporcionarle una herramienta de dimensionamiento para que pueda cuantificar el ACR potencial necesario para ejecutar la aplicación. Tenga en cuenta que esto también dependerá del número de usuarios, documentos y correos electrónicos de la organización

Estamos muy contentos de ver cómo las organizaciones adoptan el MIP como nunca antes; ¡permítanos ayudarle a sacarle el máximo provecho!

¿Está interesado en una demostración en vivo o en una ejecución de descubrimiento? Póngase en contacto con nosotros en e-visor@synergyadvisors.biz