Proteja los dispositivos de su organización mediante la aplicación E-Visor Teams y las tecnologías de protección de Microsoft EndPoint.

¡Hola de nuevo a todos!

Hoy estoy súper emocionado de compartir con ustedes algunas mejoras significativas que aparecerán en la próxima versión GA de nuestra aplicación E-Visor Teams:

Una visión integral de la salud de los dispositivos de los usuarios desde el punto de vista de la ciberseguridad, sin que esos usuarios necesiten ser expertos o administradores de IT para poder ver la seguridad de los dispositivos que utilizan. Esta actualización de nuestra aplicación forma parte de la promesa que tenemos con todos nuestros clientes actuales que están adoptando esta nueva realidad de trabajo híbrido, que trata con personas que trabajan desde cualquier lugar y desde dispositivos más allá de los corporativos para acceder a la información corporativa, SaaS y otros recursos.

Panorama general - La simplicidad es la clave para obtener resultados rápidos

Antes de entrar en la discusión de nuestra solución, permítanme mencionar un aspecto fundamental que buscamos resolver de manera práctica: el constante dilema con el que luchan algunos “Ciber Expertos”: El dilema de la ciberseguridad no ayuda a nuestros Zero Trust Efforts – La simplicidad es la clave

Es curioso ver cómo mucha gente no técnica, e incluso algunos técnicos, se enfrentan a una ENORME montaña que escalar cuando se habla de CyberSecurity, Zero Trust, Defense in Depth, y la interminable lista de acrónimos utilizados (SSO, SAML, EDR, AV, AS, MDM, MAM, Reverse Proxy, CASB, SIEM etc. etc.).

Las organizaciones están proporcionando todo tipo de tecnologías para proteger a los clientes; sin embargo, eso no garantiza el éxito de sus campañas de concienciación, pero ¿por qué?

Los usuarios pueden verse fácilmente sobrecargados de información: No esperes que la gente sepa las cosas al mismo nivel que tú y, no me malinterpretes, todos estamos aprendiendo sobre nuevos riesgos y técnicas utilizadas por los atacantes continuamente.

La cuestión es cómo simplificar y proporcionar un mensaje clave para que las personas no técnicas puedan obtener exactamente lo que necesitan saber y lo que necesitan ver. Es de esperar que esta información esté disponible en un solo clic de una manera resumida que pueda impulsar la auto-resolución y menos (o más cortas) llamadas a su servicio de asistencia y niveles de apoyo adicionales en su organización.

llamadas a su servicio de asistencia y niveles de apoyo adicionales en su organización.

Cuando hablamos con la gente sobre la confianza cero en Synergy, queremos que sea SIMPLE para todos (sí, incluso para los expertos en IT/Cyber experts):

¡Simplicidad para el usuario final!

Debería saber con una rápida revisión, sin necesidad de formación ni diccionario técnico, si mis dispositivos están en riesgo o no. Es tan sencillo como eso; toda esa información debería estar en una ubicación centralizada para obtener orientación sobre cosas que puedan impulsar el automantenimiento.

- No hay necesidad de múltiples enlaces, aplicaciones o tecnologías. Los usuarios necesitan simplicidad, sólo un tablero de mando y algo de información para tomar las acciones correspondientes

¡Simplicidad de administración PERO completa!

El soporte de IT no debería tener que abrir múltiples consolas de gestión para revisar los registros y las alertas, el estado de los dispositivos de los usuarios finales, etc. También se les debe proporcionar el “lugar de acceso” rápido para que puedan asistir eficazmente a los usuarios y ahorrar tiempo y recursos.

- Permítanme ser directo en esto: la mayoría de las consolas de gestión de IT son excelentes para objetivos amplios, como la creación de reglas que revelan conocimientos de alto nivel. Por lo general, carecen de los diagnósticos necesarios y de la inspección cibernética con conocimientos sobre múltiples tecnologías, ya que trabajan en silos. Incluso los informes de las soluciones del mismo proveedor avanzan muy lentamente hacia una visión centralizada. Además, es posible que no todas las organizaciones y equipos dispongan de estas capacidades de análisis, por lo que:

Veamos cómo la aplicación E-Visor Teams puede ayudar a toda la organización a afrontar estos retos.

Mis dispositivos – E-Visor Teams App

Vamos a repasar las diferentes ventajas que ofrece nuestra aplicación en esta sección actualizada de “Mis dispositivos”. Independientemente de la función que desempeñes en tu organización, seguro que esto te ayudará:

- Comprender, y ser capaz de identificar, los conocimientos prácticos que pueden optimizar la postura de seguridad de sus dispositivos

- Todo ello con un enfoque multicapa/tecnológico

- Vea qué tipo de beneficios le ofrece

Un panel simplificado para ver el estado de la ciberseguridad de los dispositivos en los equipos:

Resumen

Sistemas operativos

Conozca el estado de compatibilidad y más para sus dispositivos W10 y más allá

- Protección de dispositivos 101 Si su dispositivo no está parcheado, es vulnerable. Independientemente de la cantidad de aplicaciones que tenga sobre el sistema operativo, hay un límite en la protección que se puede ofrecer y probablemente una lista importante de capacidades que no se pueden aprovechar al máximo.

Identidades / Estado del dispositivo corporativo o personal

Poder identificar si sus dispositivos forman parte de su red corporativa (lo que se denomina “managed”) es fundamental, por lo que el nivel de impacto y la automatización para remediar un posible impacto en su dispositivo deben ser rápidamente accesibles

Estado de Compliance de la empresa

Dependiendo de la configuración de su organización y de las mejores prácticas de la industria, también es posible ser “Compliant” *

* Tenga en cuenta que “compliant” refleja aquí si la configuración técnica del dispositivo está alineada con las políticas de cumplimiento técnico establecidas por su organización

Estado de la protección avanzada contra amenazas

Los ataques sofisticados van en aumento y, para combatirlos, existen nuevas tecnologías para revisar las actividades sospechosas que se producen en los dispositivos, aunque no sean “vistas” por el ojo humano en un primer momento. Si tiene, por ejemplo, Microsoft Defender for EndPoint (MDE), puede mitigar esos ataques y hacer que el departamento de IT sea consciente de esos riesgos. Nosotros, por supuesto, también ayudamos a proporcionar información relacionada con la actividad en sus dispositivos.

Detalles

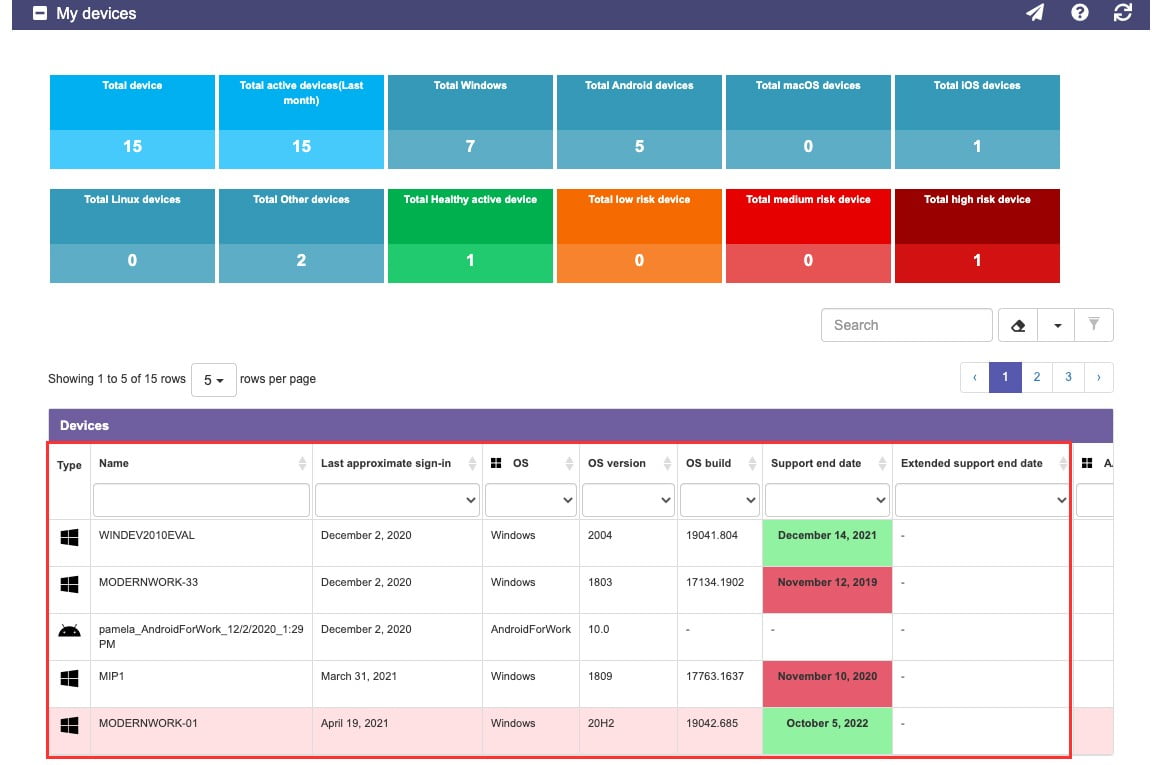

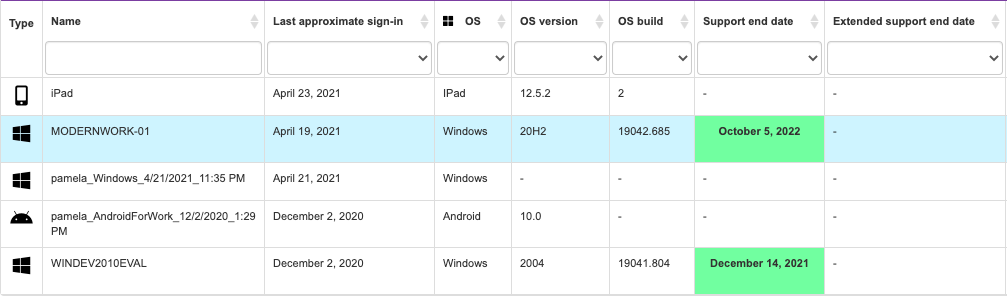

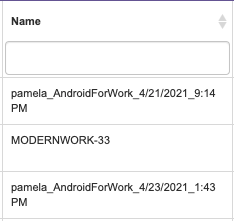

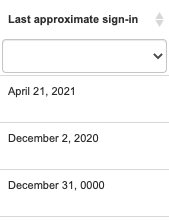

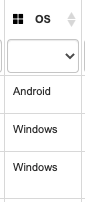

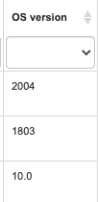

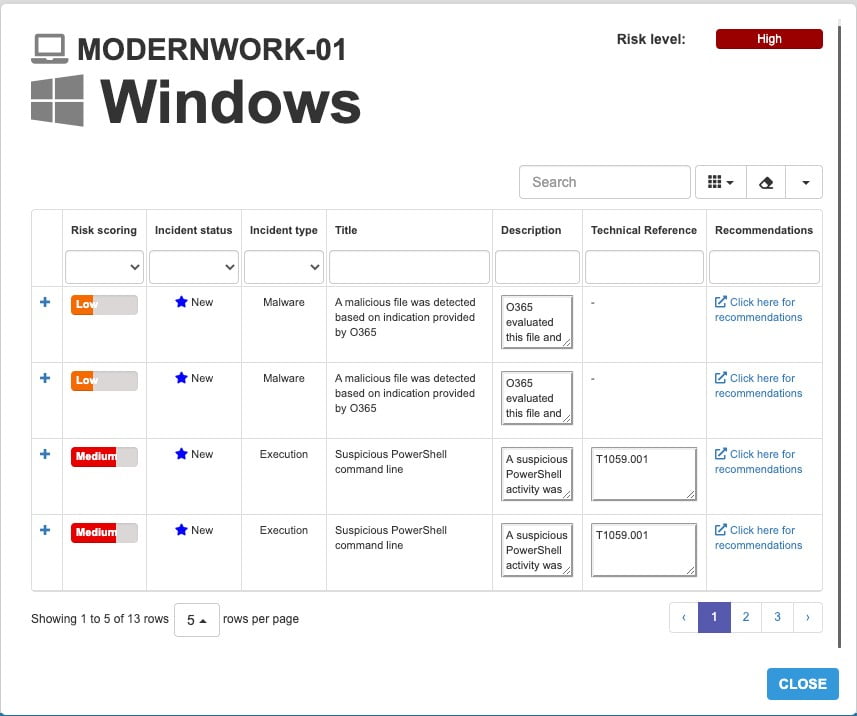

La siguiente imagen muestra la nueva sección “Mis dispositivos”. Nótese que puede filtrar utilizando las casillas de la parte superior para limitar los dispositivos por plataforma, estado de salud, etc.

Información sobre el sistema operativo

Conozca la información general sobre los dispositivos que se han utilizado con su cuenta de usuario para acceder a los recursos corporativos:

| Functional name | Values | Explanation | Benefit | |

|---|---|---|---|---|

| 1 –Type | An icon representing the OS platform of the device | You can see here what kind of devices have been used with YOUR credentials to access corporate resources | Simply identify existing, and maybe forgotten, devices used in the past where you may leave your credentials in cache (browser question), such as a device belonging to a friend, one of your kiddos, or a relative. Yes, we tell you where you have logged in, right from the E-Visor app! | Microsoft Link |

2-Name | Name associated to the device you are using | Although self-explanatory, keep in mind this will give you a hint if you used a device you do not regularly use | Quickly identify your devices based on their associated names | Computer Names Locating Names |

3-Last Approximate sign-in | The last time you used this device | Watch out!!! Here you can see how far away your user account was used to access corporate devices or resources | Identify the last time your credentials were used on thedevice | Microsoft Link |

4-OS | Details about the operating system used | (Product name) | Identify the operating system used | |

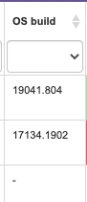

5-OS Version | For Windows devices, this is a critical value to identify how “up to date” your device is with Microsoft Updates | If a device does NOT have the latest version, chances are REALLY high that you are at a significant amount of risk. These updates contain sometimes not dozens, but HUNDREDS of patches to fix security vulnerabilities | Here we can save you significant steps to investigate the OS version per device In a few columns you will get a semaphore indicator of how much support time is left before expiration; get your device updated!!!!! | Microsoft Link |

6-OS Build | Technical details that some of your support people may ask you for | Support should be able to confirm if any internal apps or security issues are related to the OS build, so keep this handy | Microsoft Link | |

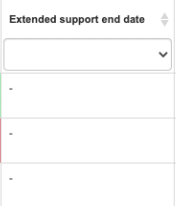

7-Support End Date | The value presented here is CRITICAL to confirm how up to date your device is. More importantly, if the device is listed here in RED with an expired date, you may be out of support and urgently need to update your device | This list is based on the official support page from the different platform providers | Quickly identify potentially risky devices, so that they can take the necessary corrective measures [OS upgrade] | Microsoft Link |

8-Extended Support  | In case your regular support shows as expired (Red), your organization may have purchased extended support. We also list when this expires; however, there is no guarantee it is applicable to your specific organization | Remember the best practice is that the value be in green. If it’s not in this condition, you may miss critical updates. It is NOT enough have the device in support; that’s the very minimum, so go ahead and patch it! | Quickly identify risky devices, so that they can take the necessary corrective measures [OS upgrade] | Microsoft Link |

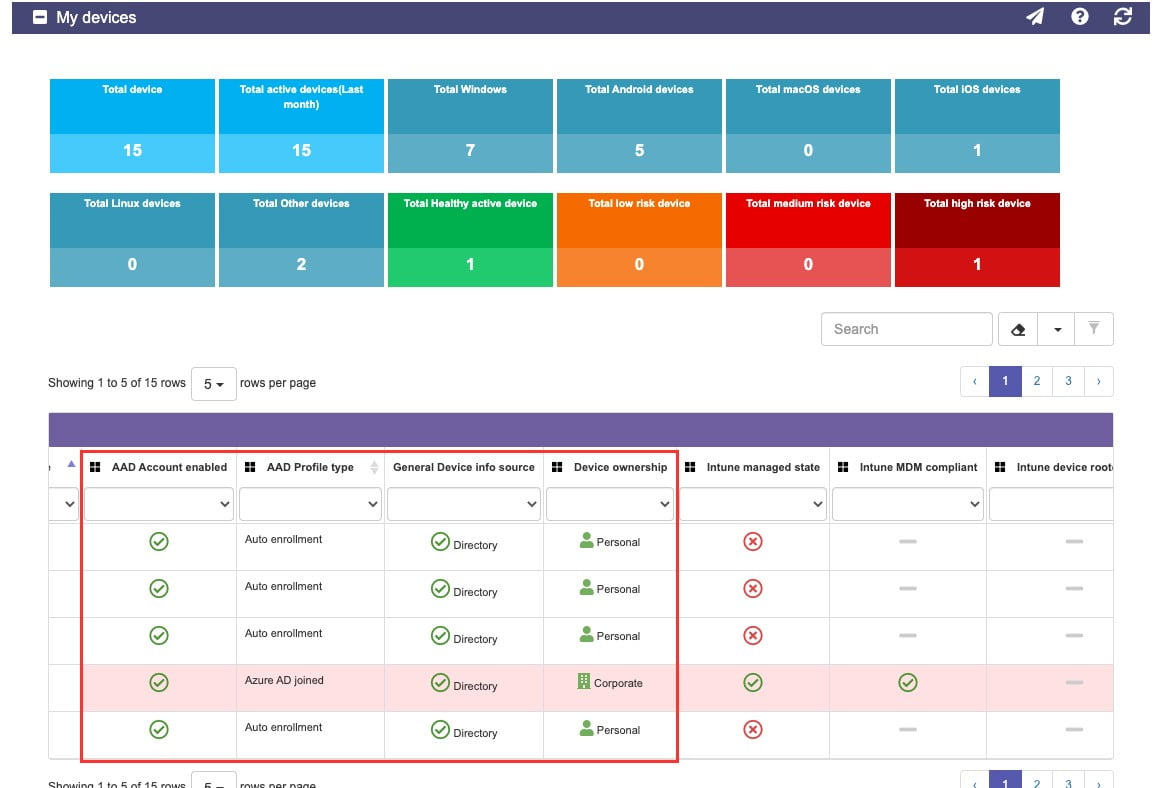

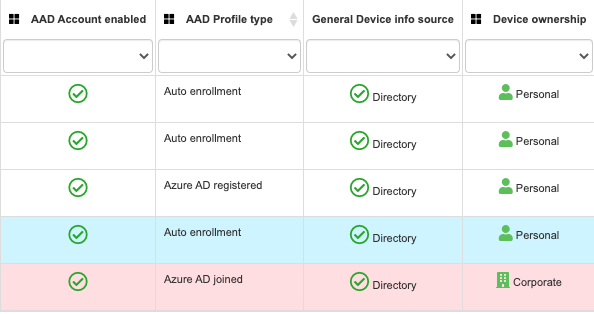

Dispositivo Corporativo vs Configuración dispositivo personal

Dependiendo de la configuración del dispositivo, vea si sus dispositivos han sido configurados como dispositivos gestionados por la empresa o personales. Esta validación tiene implicaciones drásticas sobre el tipo de recursos corporativos a los que tiene acceso y si la experiencia del usuario puede simplificarse con menos peticiones de autenticación al acceder a las aplicaciones:

| Functional name | Values | Explanation | Benefit | Technical Reference |

|---|---|---|---|---|

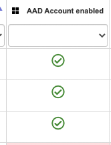

9- AAD Account Enabled | Identifies if the device is enabled or disabled in Azure AD | If the device is enabled, it has some integration with Azure AD whichenablesusing SSO to access both SaaS and on-premises applications integrated with Azure AD in a transparent manner. | In lost and stolen devices scenarios, you can disable a device’s computer account to prevent it from accessingcorporate resources from that device. | Microsoft Link |

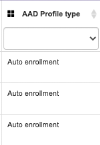

10- AAD Profile Type | This section provides more details about the integration type of the device with your organization policies | Represents the type of relationship that exists between the device and Azure Active Directory | Depending on your organizational corporate policy, you may be prevented from accessing applications from this device | Microsoft Link |

11 -General Device info source | This section lists if the device access to applications is based on sign-ins (typically loaner or shared devices not linked to your organization) or if they are based on an identification of this device within the organization’s device list | Watch out!!! Here you can check if any suspicious devices have been used to access your apps. Pay particular attention to the ones identified as “sign ins data” | Quickly identify if your credentials are being used in unrecognized devices, so that way you can take preventive actions, such as password change. | Microsoft Link |

12-Device Ownership | Quickly identify the type of device used to access corporate resources | Based on the device enrollment method used to register the device in Azure AD, it is classified as Personal or Corporate | Depending onyour organization’scorporate security policy, you may be prevented fromaccessing applications from Personal devices. | Microsoft Link |

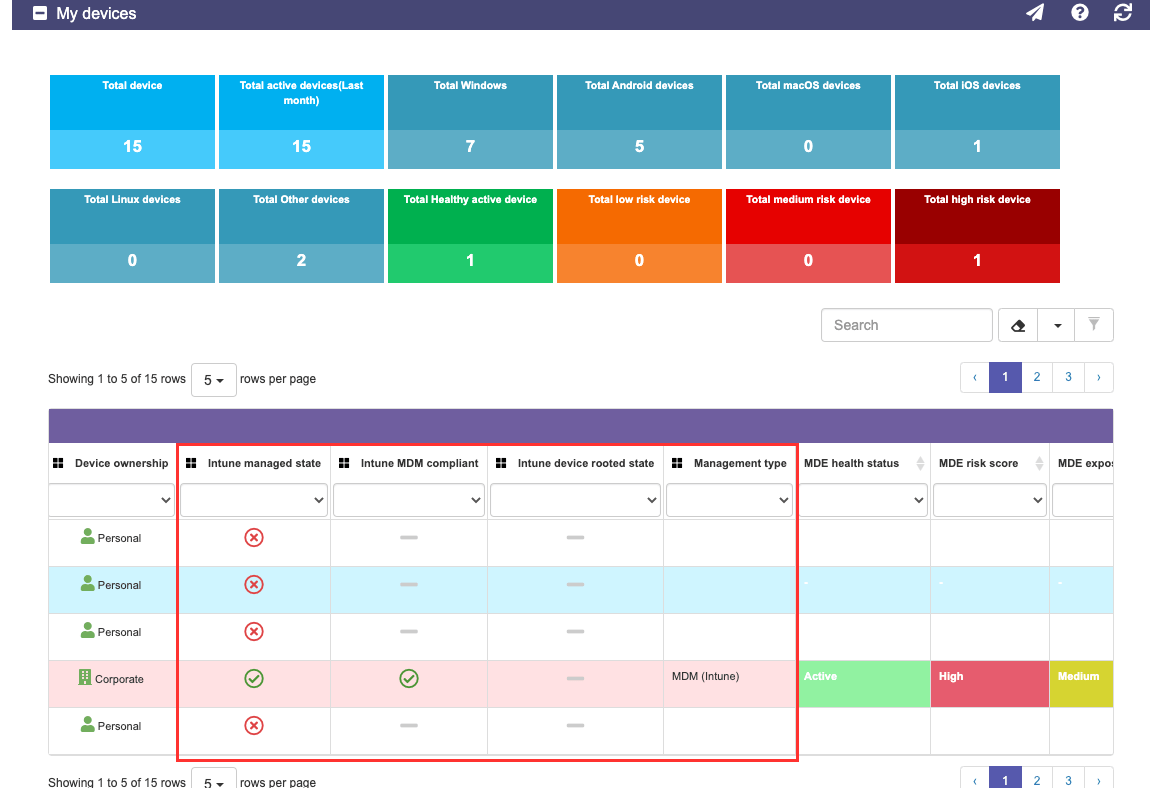

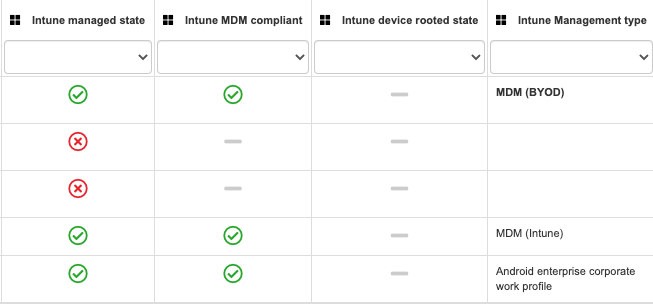

Estado de Compliance de la empresa

Las organizaciones pueden definir una línea de base de configuración de seguridad y definir cuándo se puede utilizar un dispositivo para acceder a los recursos corporativos. Los términos utilizados en esta evaluación son “Compliance” o ” Compliant device”. Los criterios establecidos por su organización a nivel de configuración técnica definirán si el dispositivo es conforme o no.

| Functional name | Values | Explanation | Benefit | Technical Reference |

|---|---|---|---|---|

13- Intune Managed State | This section displays whether the device is managed by Intune or not | Make sure that if the device is corporate, to validate if that is needed. Assuming your organization is using Microsoft Intune, that should be the case | Get to know, in just one line, what could be the potential root of not getting updates, apps, and configuration settings deployed to your PC | Microsoft Link |

14- Intune MDM Compliant  | The value presented here is CRITICAL to confirm if the device satisfies the baseline configuration defined by your organization | Validate that your status gets to green! Your IT team can confirm what to do and will help get you there | Microsoft Link | |

15- Intune device rooted state | This setting is primarily for Android devices and validates if the base configuration has been tampered with. | Most organizations will not allow a device with this condition to get into the network as it may expose high risk. Ensure that if you face this situation, you back up your data, wipe or factory reset your device, and do not use it for corporate purposes | Quickly identify potentially risky devices, so that they can take the necessary corrective measures, such as factory reset | |

16 Intune Management Type | Get granular details about how your device is managed by your organization | Primarily for Android for enterprise-ready devices, Microsoft has provided additional controls, depending on enrollment type | Identify the type of enrollment used to register the device in MDM andquickly understand the types of restrictions that may be affecting the device | Microsoft Link |

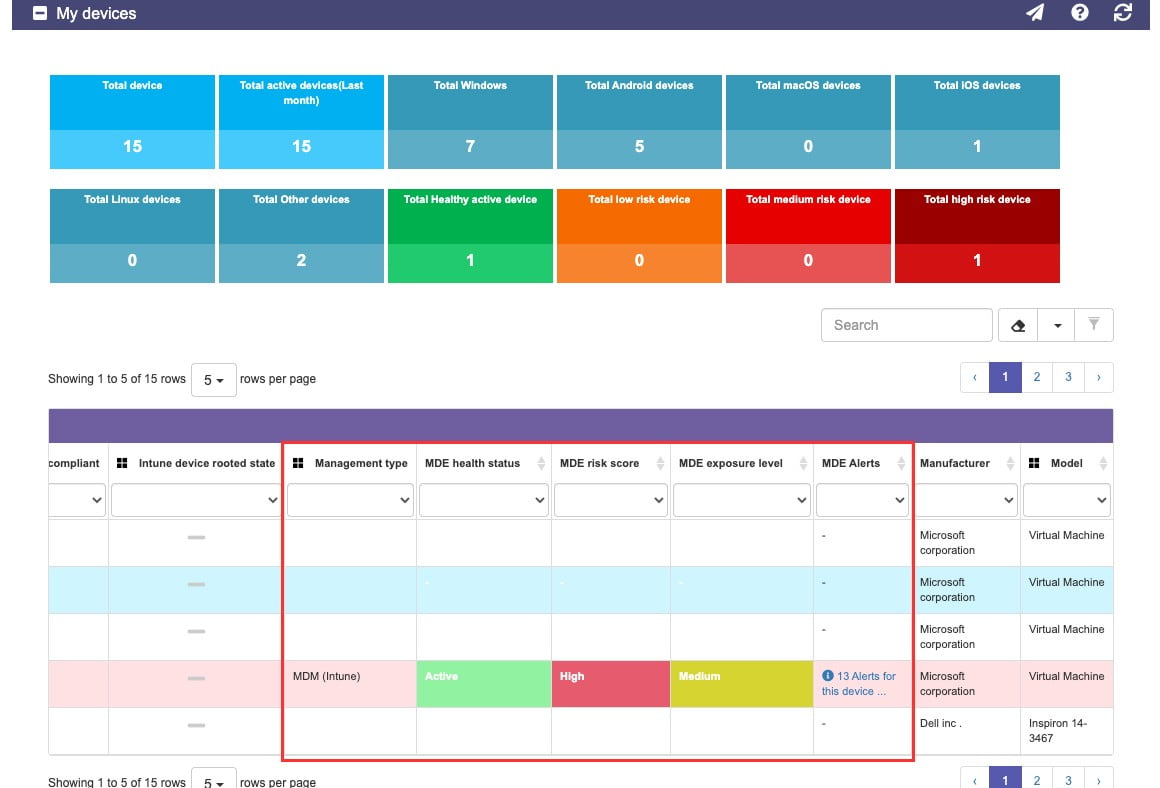

Estado de protección avanzada de la empresa

Más allá de definir lo que es “bueno” o “aceptable”, las organizaciones tienen que estar preparadas para asumir que han sido atacadas y deben tener los recursos correctos para proteger, detectar y responder eficazmente a los ciberataques. Para ello, nos complace compartir esta nueva integración de la aplicación E-Visor Teams con Microsoft Defender for EndPoint (MDE)

| Functional name | Values | Explanation | Benefit | Technical Reference |

|---|---|---|---|---|

17-MDE Health Status | This lets us know if the endpoint agent is connecting back to the service to validate the device and notify about any potential risks | Make sure if the device is corporate to validate if the service has been enabled on this device; collecting this information is critical to protect your device | Identify problems in the MDE sensors quickly to be able to escalate issues, solve problems, and reconnect with the MDE service and its protection. | Microsoft Link |

18-MDE Risk Score | Depending on your device conditions, your device will be assigned a risk score | Make sure you follow your organization’s guidance to respond to the risk reported by the system | For organizations using MDE, many of these issues can be inspected and remediated by MDE | Microsoft Link |

19-MDE Exposure Level | Going beyond the risk, there is an associated level of exposure | The considerations applied to define this value are related to: Threat characteristics Breach likelihood | This provides a holistic view of the level of exposure of a device, evaluating the different security parameters that require the attention of administrators and being able to take proactive actions more efficiently. | Microsoft Link |

20-MDE Alerts | Provides a number of alerts together with correlated incidents for the corresponding device | Make sure you can see potential exposures in this list: a USB drive you connected, a file you downloaded, a browser you navigated, and more. Some of this activity can trigger risks and MDE can list them here for you | Provides a quick view of the alerts associated with the device and thus be able to take action more quickly | Microsoft Link |

Lo bueno de poder ver esto en nuestra aplicación es que si te preocupa un dispositivo potencialmente afectado y has recibido instrucciones de mantenerlo sin conexión, puedes ver tu aplicación virtualmente desde cualquier cliente que soporte Microsoft Teams; incluso el cliente de Teams desde un navegador puede mostrar estas capacidades.

Resumen

En este blog, presentamos varias de las capacidades de E-Visor Teams App que proporcionan una visión de extremo a extremo de #ZeroTrust de los estados de los dispositivos a lo largo de diferentes cargas de trabajo:

- Microsoft ofrece un amplio conjunto de tecnologías para proteger sus dispositivos:

-

- Windows 10 updates

- AAD device management benefits

- Intune compliance policies

- MDE advanced threat protection

- Ofrezca tanto a sus usuarios como a su equipo cyber el apoyo y la información que necesitan, con una visión simplificada de toda esa actividad

Una vez más, considere E-Visor Teams app como su compañero de viaje. Independientemente de dónde se encuentre en la adopción de su estrategia de protección de dispositivos, ¡hagámoslo juntos!

Descargue la aplicación E-Visor Teams AQUÍ y siga los pasos para configurar la aplicación AQUÍ:

NOTA: Póngase en contacto con nosotros AQUÍ para ver cómo podemos facilitar E-Visor a un subconjunto de sus usuarios, aprovechando el programa Microsoft FastTrack Ready (LINK).

Antes de terminar por hoy, no se pierda nuestra próxima entrada del blog sobre la gestión simplificada de la identidad y el acceso a las aplicaciones utilizando el acceso de AAD Identity Governance con la aplicación E-Visor Teams